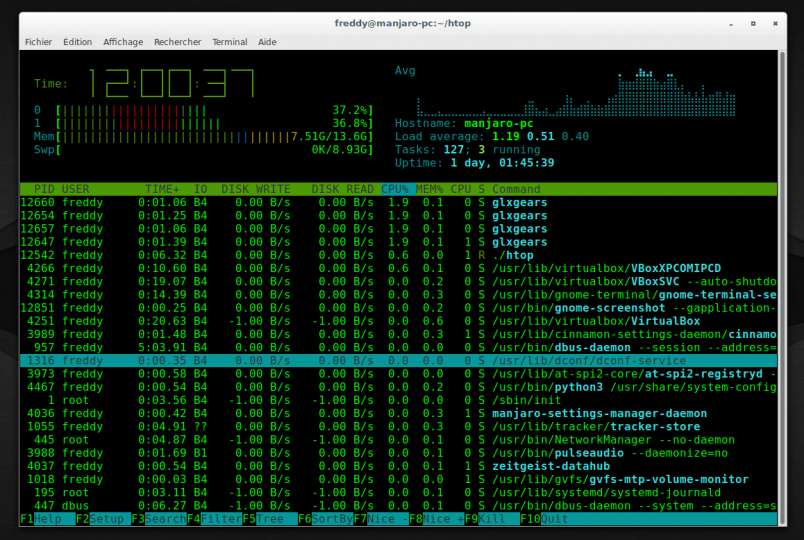

Htop to spersonalizowana i podrasowana wersja dobrze znanej użytkownikom systemu Unix aplikacji top, wyświetlającej informacje o uruchomionych procesach oraz wykorzystywanych zasobach pamięci systemu. Niedawno pojawiła się wersja 2.0, która jeszcze bardziej usprawnia naszą pracę i w dodatku jest międzyplatformowa.

Aktualności

7 lutego 2016 powszechna inwigilacja w Polsce stała się faktem. Służby mogą w każdej chwili zacząć podsłuchiwać nasze telefony, emaile czy media społecznościowe, bez ubiegania się o nakaz sądowy, który do tej pory mógł zostać wydany na podstawie zgromadzonego materiału dowodowego. Nowe uprawnienia dają zbyt dużą swobodę działania, przez co możemy być absolutnie pewni, że nowa ustawa, choć powstała w „dobrej wierze”, spowoduje liczne nadużycia. Znając polskie realia, sprawy związane z zadośćuczynieniem będą się ciągnęły długimi latami.

Nastoletni haker, podający się za członka grupy hakerskiej Cracka with Attitude, został zatrzymany. To on rzekomo stoi za serią ataków na serwery rządowe Stanów Zjednoczonych oraz komputery wysokich urzędników państwowych (w tym dyrektora CIA).

Wspólnym wysiłkiem FBI i policji brytyjskiej udało się dokonać aresztowania 16-letniego Brytyjczyka, który jest podejrzany o:

Właśnie został odkryty nowy malware, który atakuje urządzenia działające pod systemem Android. To złośliwe oprogramowanie potrafi uzyskać dostęp do konta Root i całkowicie wykasuje zawartość smartfonu.

Nowy szkodnik atakujący Androida to Mazar BOT, który po załadowaniu na urządzenie i instalacji, zamienia telefon w zombie będące częścią botnetu kontrolowanego przez hakerów. Mazar BOT został wykryty przez duńską firmę Heimdal Security z siedzibą w Kopenhadze, gdy jej pracownicy analizowali przypadki wysyłania wiadomości SMS do losowo wybranych numerów

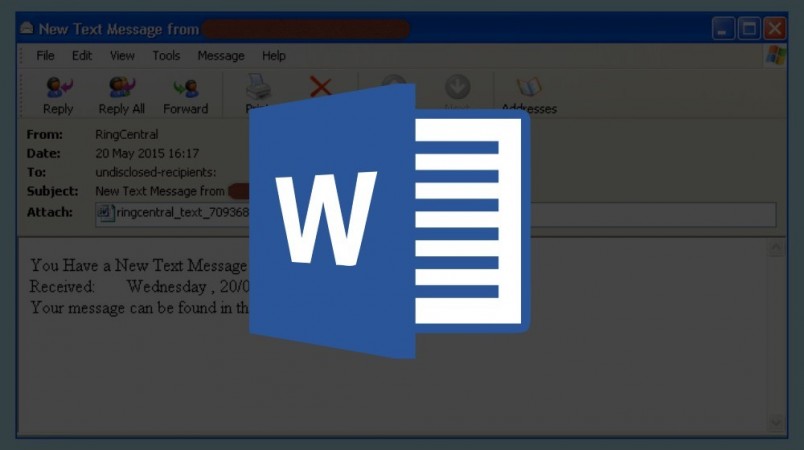

Jeśli otrzymałeś w załączniku wiadomości e-mail fakturę w formie pliku Microsoft Word, zastanów się dwa razy, zanim ją otworzysz. Może się bowiem zdarzyć, że pod znaną ci firmę podszywa się przestępca, który za pomocą tego pliku będzie chciał przejąć twój komputer.

Otwarcie pliku tekstowego Microsoft Word od podejrzanego nadawcy może się zakończyć paraliżem twojego systemu. Niestety, coraz częściej zdarza się, że hakerzy stosują wyszukane mistyfikacje, wykorzystując załączniki w spamowych wiadomościach e-mail lub zainfekowane strony internetowe, by zainstalować w komputerach swoich ofiar niezwykle niebezpieczny ransomware Locky.