Narzędzia

OPIS:

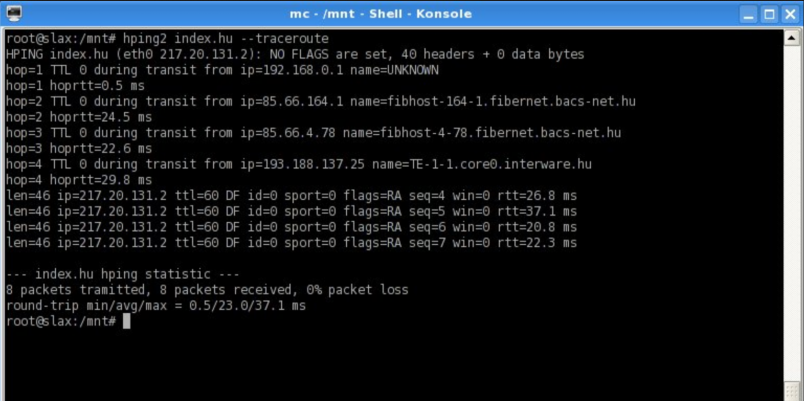

HPING3 jest naządzędziem działającym w poziomu lini komend(Linux, FreeBSD, NetBSD, OpenBSD, Solaris, MacOs X, Windows) do analizy oraz rozpakowywania pakietów TCP/IP. Inspiracją projektu miało być unixowe narzędzie ping, ale hping nie wysyła jedynie żądań ICMP echo. Wspiera również takie protokoły jak TCP, UDP, ICMP i RAW-IP, ma również tryb śledzenia trasy, zdolność wysyłania plików pomiędzy wpieranymi kanałami oraz wiele innych użytecznych funkcji.

OPIS:

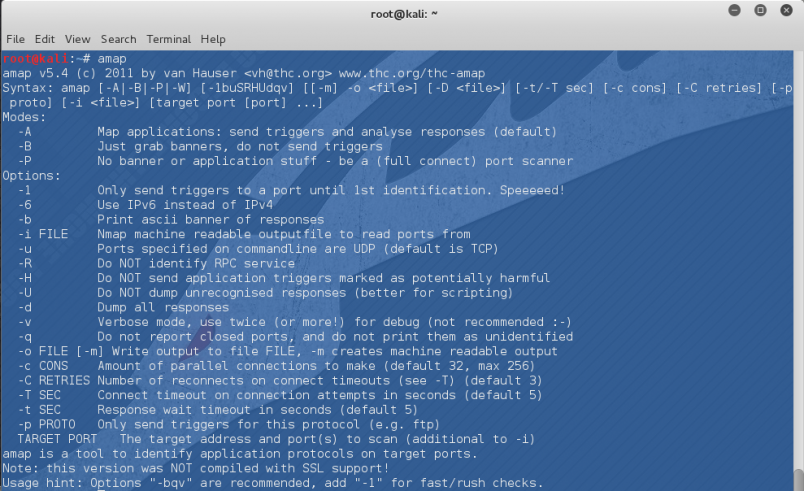

amap jest jednym z pierwszych narzędzi służących do skanowania dla pentesterów. Przy jego pomocy możemy zidentyfikować działające aplikacje nawet gdy są one uruchomione na niestandardowych portach. Do identyfikacji wysyłane są specjalnie przygotowane pakiety a następnie aplikacja bada odpowiedzi przesyłane z testowanego hosta. Na chwilę obecną projekt nie jest dalej rozwijany, natomiast wciąż może posłużyć jako uzupełnienie takich narzędzi jak nmap. W skład pakietu amap wchodzi również aplikacja o nazwie amapcrap, która jak nazwa słusznie wskazuje służy do przesyłania „mało wartościowych” (xD) pakietów.

OPIS:

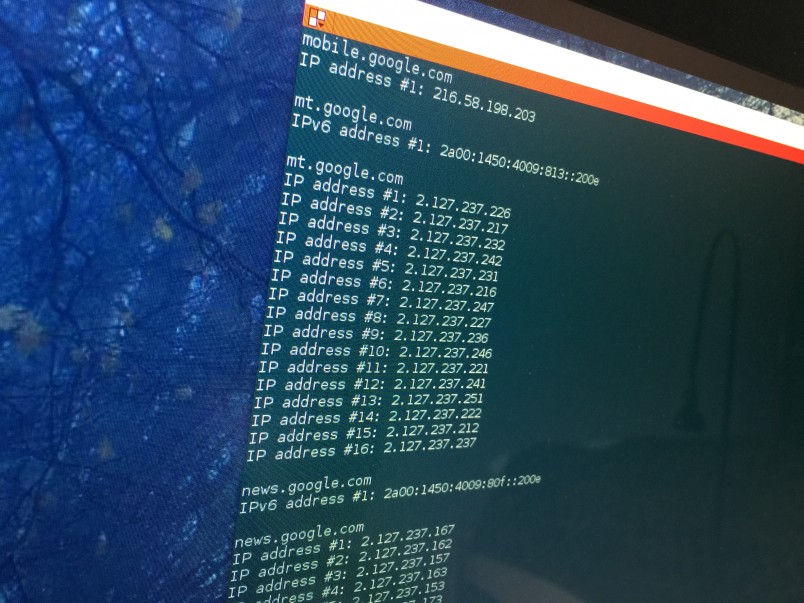

dnsmap pierwszy raz światło dzienne ujrzał w 2006 roku i inspiracją do jego stworzenia była fikcyjna opowieść „The Thief No One Saw”, która jest częścią książki „Stealing The Network: How to Own the Box”.

dnsmap początkowo był używany przez pentesterów podczas etapu zbierania informacji o infrastruktórze oraz oceny bezpieczeństwa. Podczas etapu enumeracji,

pentester może odkryć bloki adresów IP należących do organizacji, domeny a nawet numery telefonów.

Brute-Force Subdomen jest kolejną techniką która powinna zostać wykoanana podczas techniki enumeracji ponieważ pozwala bardzo często odkryć dodatkowe usługi działające w obrębie domeny.