dnsmap

OPIS:

dnsmap pierwszy raz światło dzienne ujrzał w 2006 roku i inspiracją do jego stworzenia była fikcyjna opowieść „The Thief No One Saw”, która jest częścią książki „Stealing The Network: How to Own the Box”.

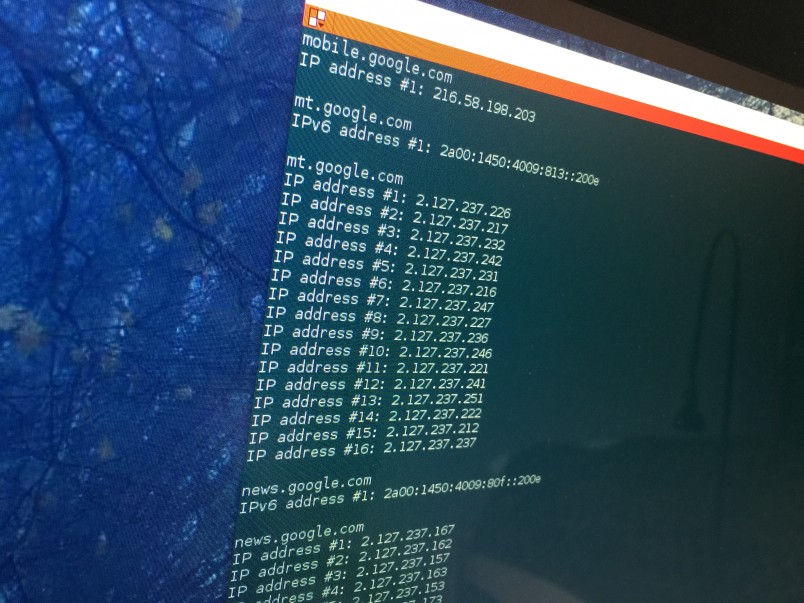

dnsmap początkowo był używany przez pentesterów podczas etapu zbierania informacji o infrastruktórze oraz oceny bezpieczeństwa. Podczas etapu enumeracji,

pentester może odkryć bloki adresów IP należących do organizacji, domeny a nawet numery telefonów.

Brute-Force Subdomen jest kolejną techniką która powinna zostać wykoanana podczas techniki enumeracji ponieważ pozwala bardzo często odkryć dodatkowe usługi działające w obrębie domeny.

ŹRÓDŁO:

https://code.google.com/archive/p/dnsmap/

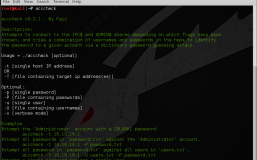

OPCJE:

-w [plik ze słownikiem]

-r [plik do zapisywania wyników]

-c [plik do zapisywania wyników w postaci CSV]

-d [opóźnienie w milisekundach]

-i [adresy IP do zignorowania]

PRZYKŁAD UŻYCIA:

W skład pakietu DNSMAP wchodzi również skrypt o naziwe dnsmap-bulk.sh, który służy do weryfikowania wielu domen jednocześnie. Musimy jedynie wskazać plik z listą domen do enumeracji. Poniżej przykład składni: